Poursuivant sur notre thème Windows Autopilot, la série est écrite par Michael Niehaus, employé Microsoft basé à Seattle. Vous pouvez trouver cela et plus encore sur son propre blog – Out of Office Hours.

Poursuivant sur notre thème Windows Autopilot, la série est écrite par Michael Niehaus, employé Microsoft basé à Seattle. Vous pouvez trouver cela et plus encore sur son propre blog – Out of Office Hours.

J’ai déjà parlé du mode user-driven Azure AD join – c’est le scénario le plus simple. Parlons maintenant du mode user-driven Hybrid Azure AD join. Pour expliquer Hybrid Azure AD Join, commençons par une explication simple: les appareils Hybrid Azure AD Join sont jointes à Active Directory, puis s’enregistrent auprès d’Azure AD afin que les utilisateurs qui s’y connectent à l’aide de leurs comptes Active Directory puissent bénéficiez des avantages supplémentaires Azure AD tels que l’authentification unique (SSO) et l’accès conditionne.

Incompréhensions les plus fréquentes

Voyons aussi les idées fausses pendant que nous y sommes:

- Un appareil Hybrid Azure AD Joined n’est pas joint à la fois à Active Directory et à Azure Active Directory, du moins du point de vue de l’ordinateur local. Un appareil Windows 10 ne peut être joint qu’à l’un ou l’autre; ils s’excluent mutuellement.

- Vous ne pouvez pas vous connecter à un appareil hybride Azure AD Joined à l’aide d’Azure AD. Vous vous connectez toujours à l’aide d’un compte Active Directory et le mot de passe est toujours validé par un contrôleur de domaine Active Directory (sauf si vous utilisez des informations d’identification mises en cache, bien sûr, mais cela signifie simplement qu’un AD DC avait précédemment validé le compte).

- Vous ne pouvez pas vous connecter à un appareil hybride Azure AD Joined sur Internet, du moins pas sans établir de connectivité VPN. (Voir le point précédent, les connexions sont toujours validées par un AD DC, et vous feriez mieux de ne pas en avoir un directement sur Internet.)

Points clés pour du Hybrid Azure AD Join

Voir les limitations dans la documentation de Hybrid Azure AD Join, principalement pour vous assurer que votre environnement supporte le mode Hybrid Azure AD Join. Voici quelques points clés:

- Il y a des limitations avec les noms de domaines non-routable DNS (ex: contoso.local), à moins d’avoir une fédération (ex: ADFS)

- Si vous utilisez un fournisseur externe pour la fédération (ex: CA siteminder), ils doivent faire certaines configurations pour supporter le Hybrid Azure AD Join (ex: support pour WS-Federation et WS-Trust) – contactez votre fournisseur pour en savoir plus.

- Assurez-vous d’ajouter et de vérifier votre domaine DNS auprès de Azure AD (le processus qui requiert l’ajout du record TXT DNS à votre domaine DNS, prouvant à Azure AD que ce domaine vous appartient)

- Assurez-vous que les appareils/utilisateurs puissent résoudre les URL Azure AD. (le processus Hybrid Azure AD Join ne fonctionnera pas autrement. Les serveurs proxy sont supportés s’ils sont bien configurés – ce qui est rarement le cas)

Tous ces points mentionnés n’ont aucun lien avec Windows Autopilot, mais s’ils ne sont pas bien configurés alors Windows Autopilot ne peut pas effectuer un bon déploiement en mode Hybrid Azure AD join.

Prérequis pour Windows Autopilot

Maintenant, voyons les prérequis pour Windows Autopilot depuis la documentation Windows et Intune;

- Vous devez installer et configurer le connecteur Intune pour Active Directory (référé par le ODJ Connector) sur un serveur Windows Server 2016 ou supérieur dans votre environnement. Ce connecteur s’exécute en tant que service, et reçoit les requêtes provenant d’Intune pour créer un nouvel objet Ordinateur dans Active Directory. Tout le trafic est sortant en HTTPS. Si vous avez un serveur proxy en place, vous aurez probablement à le configurer pour utiliser le service. Le service roule en tant que LocalSystem sur l’appareil alors, assurez-vous à ce que l’appareil possède les permissions nécessaires pour créer l’objet Ordinateur dans le OU configuré.

- Vous devez créer un profil de configuration « Domain join » et cibler les machines. Ce profil est utilisé par le service Intune (et n’est jamais envoyé directement sur l’appareil Intune, alors ne pas s’inquiéter de cibler ce profil à toutes les machines « All Devices » – Il est seulement utilisé durant le processus Windows Autopilot user-driven Hybrid Azure AD Join) pour déterminer le domaine Active Directory et le OU où cette machine doit être créée. Ce profil spécifie aussi le préfixe du nom de poste à utiliser (vous ne pouvez pas utiliser de variable, il génère aléatoirement des lettres et des chiffres après le préfixe déterminé.)

- Vous devez créer un profil Windows Autopilot user-driven Hybrid Azure AD join et l’assigner à un groupe de machines. (Si vous utilisez Windows Autopilot pour les machines existantes, vous allez convertir ce profil en fichier JSON)

- Vous devez activer les pages d’état d’enregistrement (Enrollment status page / ESP)

Premières étapes pour Windows Autopilot user-driven Hybrid Azure AD join

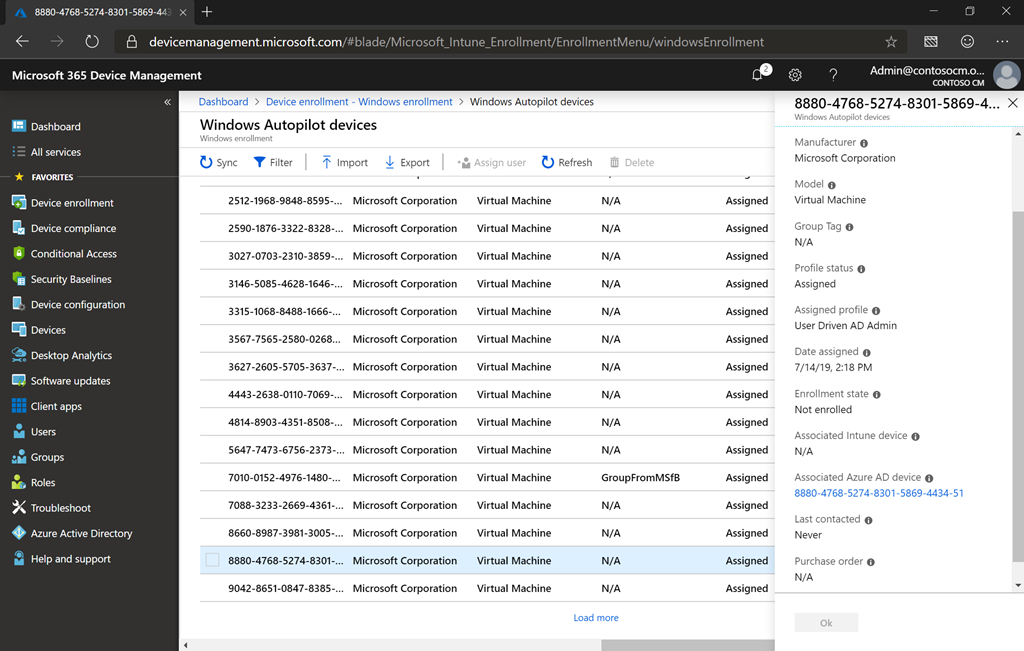

J’ai créé une nouvelle machine virtuelle et l’aie enregistré avec Windows Autopilot. Vous pouvez voir l’enregistrement dans Intune et l’association de l’appareil Azure AD (GUID en bleu sur l’image), tout comme un profil Windows Autopilot assigné à l’appareil (via l’adhésion au groupe des machines Azure AD – J’ai attendu que l’attribution soit complétée, peut prendre quelques minutes)

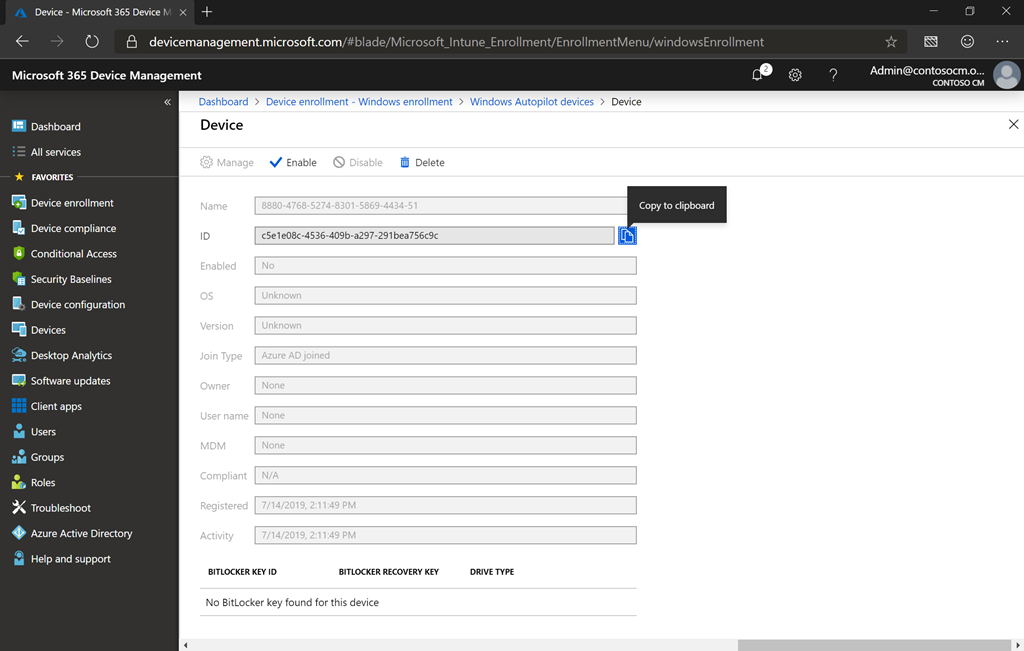

L’objet de l’appareil Azure AD (créé automatiquement lorsque l’appareil a été ajouté au service de déploiement de Windows Autopilot, consultez ce blog pour plus de détails) est nommé avec le numéro de série de l’ordinateur. Si je clique sur ce nom de machine Azure AD, cela m’amènera à l’objet lui-même:

Où l’on peut voir que l’appareil est désactivé. Tout semble bon, il est donc temps d’effectuer le déploiement.

Windows Autopilot user-driven Hybrid Azure AD join

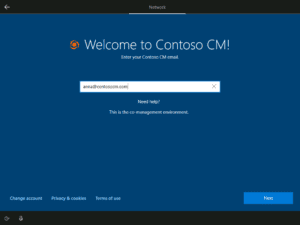

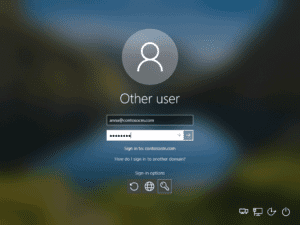

Tout comme le mode user-driven AAD Join, l’appareil démarre en demandant l’adresse mail (UPN) et le mot de passe de l’utilisateur pour l’authentifier à Azure AD.

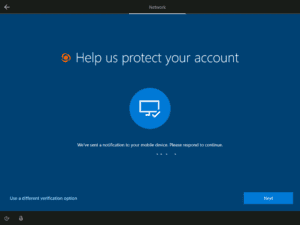

Si vous avez configuré la double authentification (MFA) pour joindre Azure AD, l’utilisateur devra compléter cette étape

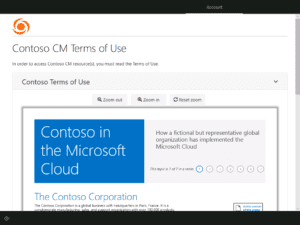

Si vous avez activé les conditions d’utilisation (terms of use), l’utilisateur devra les accepter.

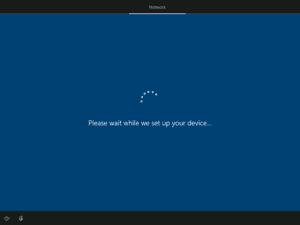

l’appareil sera enrôlé dans Intune. Elle attendra ensuite impatiemment de recevoir le blob ODJ venant d’Intune. (Elle essaye de trouver et pinger AD DC, avant même de savoir quel domaine AD elle doit joindre. Et elle fait cela fréquemment, plusieurs fois par seconde – sur une VM ca peut la rendre figée alors ajouter 2 vcpu)

Pendant que l’appareil attend le blob ODJ, Intune travaille pour créer le blob ODJ:

- Intune constatera que l’appareil effectue un déploiement Hybrid Azure AD Join (joindre Active Director)

- Intune localisera un fichier de configuration machine « Domain Join » pour l’appareil en cours de déploiement. Ça récupère le domaine AD, l’OU, et le préfixe du nom à partir du profil et envoie ces informations au connecteur Intune pour Active Directory. (Noter que si Intune ne trouve pas de profil Domain Join pour l’appareil, il n’y aura pas de réponse. Et comme l’appareil est constamment entrain d’essayer de contacter un domaine vide, elle finira avec une erreur de délai dépassée 80070774, rapportant que le domaine contrôleur n’a pas été trouvé. Cela parce que l’appareil n’a pas reçu de blob ODJ contenant les détails du domaine.)

- Le connecteur Intune pour Active Directory tentera de créer l’objet Ordinateur dans l’OU spécifié, en utilisant le préfixe spécifié et en y ajouter les caractères aléatoires pour le reste du no. (si cela échoue, l’appareil finira avec une erreur de délai dépassé 80070774, car elle n’aura pas reçu de réponse pour le ODJ blob)

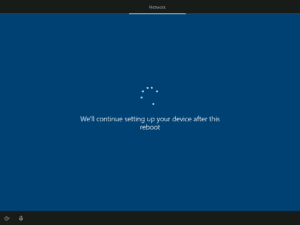

Une fois que l’appareil reçoit son ODJ blob depuis Intune, il est appliqué. Le processus d’interrogation devrait alors être en mesure de déterminer le contrôleur de domaine pour le domaine et de le ping – dès qu’il peut le faire avec succès, l’appareil redémarre.

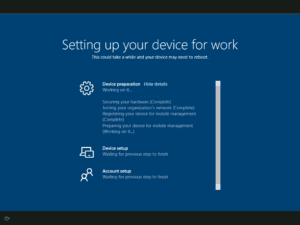

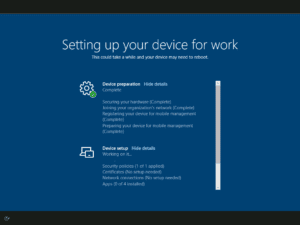

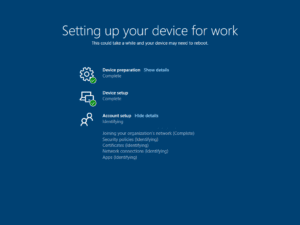

Si vous avez activé la page d’état d’enregistrement (ESP), elle apparaîtra pour traiter les étapes de préparation de l’appareil. La plus importante de ces étapes est la dernière, «Préparation de votre appareil pour la gestion mobile». Pour cette étape, l’appareil client attend une réponse du service MDM pour lui indiquer ce qui doit être fait.

Une fois les étapes de préparation de l’appareil terminées, la phase «Configuration de l’appareil» démarre. Cela affichera initialement «Identifier» jusqu’à ce que le service MDM (Intune) lui indique quelles stratégies doivent être appliquées et suivies. Ceux-ci sont ensuite traités par l’appareil jusqu’à ce que tous aient été traités. Si l’un d’eux échoue, l’ESP signalera l’échec (avec des options pour réinitialiser ou continuer de toute façon, si vous les avez activés dans les paramètres ESP).

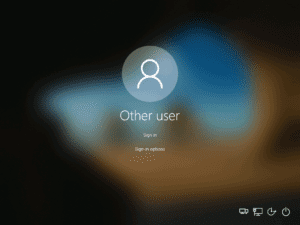

En supposant que toutes les applications et stratégies ciblées ont été appliquées avec succès, l’appareil s’assurera une fois de plus qu’il peut identifier et pinger le contrôleur de domaine AD. Tant qu’il le peut, l’écran de connexion / verrouillage s’affiche. L’utilisateur doit ensuite se connecter avec ses informations d’identification AD. (S’ils ont le même UPN dans AD, par exemple leur adresse e-mail, ils peuvent également se connecter en utilisant cela.)

La première animation de connexion (FSIA) s’affiche.

La section de l’utilisateur sur l’ESP sera alors affichée.

Deux choses pourraient se produire ici:

- Si la section de l’appareil sur l’ESP a fini en ayant pris suffisamment de temps, le processus Hybrid Azure AD Join aurait pu se terminer en arrière-plan. (Si vous utilisez ADFS, cela peut être rapide. Si vous utilisez l’authentification passthrough ou par mot de passe, il peut prendre jusqu’à 30 minutes pour synchroniser l’appareil d’AD vers AAD à l’aide d’AAD Connect.) Si le processus est terminé, l’utilisateur AD va obtenir un jeton d’utilisateur AAD lors de leur première connexion à l’appareil. Cela permettra à la section de l’utilisateur sur l’ESP de se synchroniser rapidement avec Intune.

- Si la section de l’appareil sur l’ESP n’a pas pris assez de temps, la section de l’utilisateur sur l’ESP attendra que le processus d’arrière-plan hybride Azure AD Join soit terminé. La section de l’utilisateur sur l’ESP forcera ensuite une invite de connexion Azure AD afin d’obtenir un jeton d’utilisateur Azure AD (car l’utilisateur n’en a pas obtenu lors de sa première connexion). Ce n’est qu’après cela que l’appareil peut se synchroniser avec Intune.

Une fois l’appareil synchronisé avec Intune, la section de l’utilisateur sur l’ESP suivra les applications et les politiques ciblées pour l’utilisateur. Une fois cela fait, le bureau apparaîtra.

Quelques notes supplémentaires

Assurez-vous de cibler correctement le profil de configuration de l’appareil «Domain Join». Pour un appareil tout neuf (par exemple, une machine virtuelle nouvellement créée ou un appareil qui n’a jamais été synchronisé avec AAD), vous pouvez cibler l’objet d’appareil Azure AD précréé. Mais si vous deviez redéployer ou réinitialiser l’appareil, vous devez plutôt cibler l’appareil hybride Azure AD Join synchronisé. C’est probablement digne d’un blog en soi, mais permettez-moi de faire quelques suggestions spécifiques d’ici là:

- Ciblez le profil «Domain Join» sur «All devices». De cette façon, vous ne pouvez pas le manquer. Cela n’a aucun impact sur les machines existantes, car cette stratégie n’est jamais envoyée au client – elle est uniquement utilisée par le service Intune pour créer le blob ODJ.

- Comprenez que l’erreur «80070774» peut signifier plusieurs choses différentes. Soyez capable de faire la différence entre «Intune n’a jamais trouvé de stratégie de jointure de domaine» et «Intune n’a pas réussi à créer un objet ordinateur». Consultez le journal des événements du connecteur ODJ pour voir s’il y a même eu une demande reçue.

L’utilisateur doit disposer de droits pour joindre un appareil à Azure AD, même si l’intention est de joindre l’appareil à Active Directory. S’ils n’ont pas le droit de rejoindre Azure AD, le processus échouera assez tôt. Vous verrez aussi deux appareils dans Azure AD une fois ce processus terminé: les objets d’appareil Azure AD Join précréés (qui finissent par être activés et renommés dans le cadre de ce processus) et les objets d’appareil Hybrid Azure AD Join synchronisé. Gardez ces deux objets à portée de main – ne supprimez jamais l’objet d’appareil Azure AD précréé d’origine.

Comme avec le processus user-driven Azure AD Join, le flux est différent lors du préprovisionnement Windows Autopilot gants blancs. Je couvrirai cela dans un post plus tard.

Bonjour,

Est-ce que il est possible d’utiliser cette solution est de se connecter avec ses identifiants AD sans être dans le réseau d’entreprise ?

Merci d’avance pour votre réponse.

Avec mes meilleures salutations Guillaume

Pas pour l’instant. Mais cela devrait arriver dans les prochains mois avec les options permettant d’initier une connexion VPN au réseau d’entreprise