Ce guide explique comment configurer votre environnement pour BitLocker, le chiffrement du disque dur intégré dans Windows utilisant le Microsoft Deployment Toolkit (MDT) 2013.

Deux solutions existent pour gérer les informations Bitlocker. MBAM qui fait partie de la suite Microsoft Desktop Optimization Pack et Active Directory. MBAM est uniquement réservé au client avec contrat Microsoft Software Assurance. Ce guide explique la procédure pour Active Directory.

Configurer Active Directory pour Bitlocker

Pour autoriser Bitlocker à stocker la clé de restauration et les informations TPM dans Active Directory, vous devrez créer une stratégie de groupe et configurer des permissions.

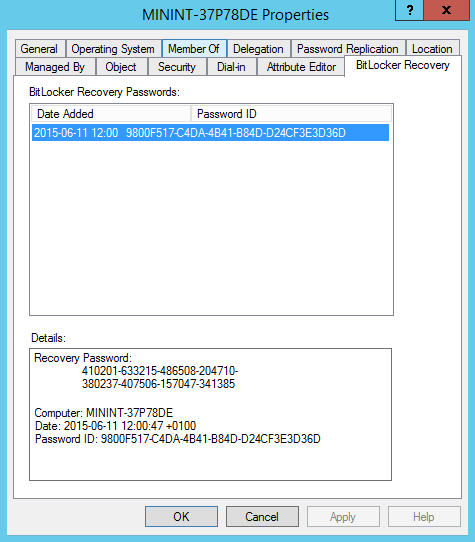

[eckosc_status_message title= »Remarque » icon= »fa-comment » type= »standard » message= »Windows Server 2012 R2 et Windows Server 2008 R2 disposent des outils administratifs pour gérer Bitlocker. En installant cette fonctionnalité, des informations étendues sont disponibles sur la console Active Directory Users »]

[eckosc_annotation title= »Information Bitlocker » text= »Aperçu des informations Bitlocker sur la console Active Directory »]

[/eckosc_annotation]

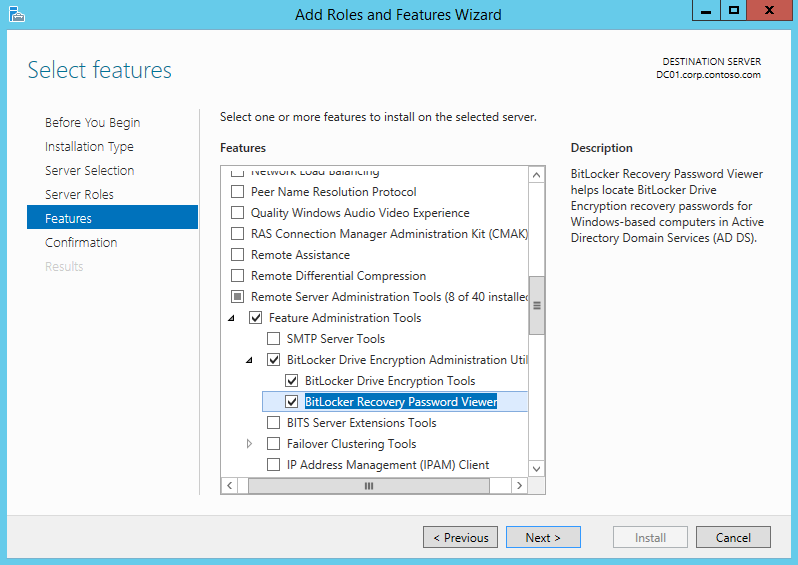

Installer Bitlocker Drive Encryption Administration Utilities

Installer la fonctionnalité Bitlocker Drive Encryption Administration Utilities

[eckosc_annotation title= »Installation des fonctionnalités » text= »Installation des outils Bitlocker Drive Encryption Administration Utilities »] [/eckosc_annotation]

[/eckosc_annotation]

Créer la stratégie (GPO) pour Bitlocker

À partir de la console Group Policy Management, sur votre OU, créer et assigner une GPO nommée Bitlocker. Puis, configurer les paramètres suivants:

Computer Configuration / Policies / Administrative Templates / Windows Components / BitLocker Drive Encryption / Operating System Drives

Activer la stratégie Choose how BitLocker-protected operating system drives can be recovered, avec les paramètres suivants:

- Allow data recovery agent (par défault)

- Save BitLocker recovery information to Active Directory Domain Services (par défault)

- Ne pas activer Do not enable BitLocker until recovery information is stored in AD DS for operating system drives

Activer la stratégie Configure TPM platform validation profile for BIOS-based firmware configurations.

[ecko_alert color= »orange »]Pour Windows 7, vous devez activer la stratégie Configure TPM platform validation profile (Windows Vista, Windows Server 2008, Windows 7, Windows Server 2008 R2)[/ecko_alert]

Activer la stratégie Configure TPM platform validation profile for native UEFI firmware configurations.

[eckosc_annotation title= »GPO Bitlocker » text= »Configurations des stratégies de sécurité Bitlocker »] [/eckosc_annotation]

[/eckosc_annotation]

Sur Computer Configuration / Policies / Administrative Templates / System / Trusted Platform Module Services

Activer Turn on TPM backup to Active Directory Domain Services

[ecko_contrast]Si vous recevez constamment l’erreur Windows BitLocker Drive Encryption: Les informations de démarrage ont changé depuis l’activation BitLocker. Vous devez fournir votre clé de restauration Bitlocker pour démarrer Windows. Pour avoir une configuration adéquate selon votre politique de sécurité interne, vous aurez à modifier la stratégie Configure TPM platform validation profile. Cela dépend aussi du matériel dont vous disposez.[/ecko_contrast]

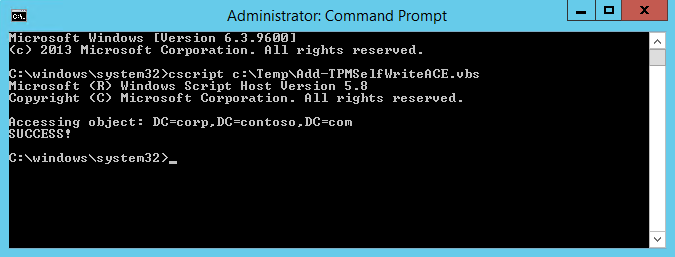

Configurer les permissions dans Active Directory pour Bitlocker

Vous devez configurer les permissions dans Active Diretory pour etre capable de stocker les informations TPM. Microsoft fournit un script pour effectuer cette opération.

[ecko_button color= »blue » size= »normal » url= »https://technet.microsoft.com/en-us/library/dn466534.aspx#BKMK_Add_TPMSelfWriteACE »]Télécharger le script Add-TPMSelfWriteACE.vbs[/ecko_button]

[eckosc_annotation title= »Permissions Active Directory » text= »Exécution du script Add-TPMSelfWriteACE.vbs »] [/eckosc_annotation]

[/eckosc_annotation]

Configurer le BIOS avec les outils de HP, Dell, Lenovo

Si vous souhaitez automatiser la configuration la puce TPM lors processus de déploiement Windows, vous devez télécharger les outils de constructeurs OEM et les ajouter à vos séquences de tâches. Il est obligatoire d’activer la puce TPM pour utiliser Bitlocker.

Utilitaires HP

Les outils HP font partie de System Software Manager HP. L’utilitaire BiosConfigUtility.exe utilise un fichier de configuration pour les paramètres du BIOS. Voici un exemple de commande pour permettre l’activation du TPM et pour définir un mot de passe dans le BIOS en utilisant l’outil BiosConfigUtility.exe:

BIOSConfigUtility.EXE /SetConfig:TPMEnable.REPSET /NewAdminPassword:PasswordAperçu du fichier TPMEnable.REPSET

Embedded Security Device Availability

*Available

Hidden

Embedded Security Activation Policy

F1 to Boot

Allow user to reject

*No prompts

Reset of TPM from OS

Disable

*Enable

OS Management of TPM

*EnableUtilitaires Dell

L’utilitaire cctk.exe est disponible dans Dell Client Configuration Toolkit (CCTK). Voici un exemple de commande pour permettre l’activation du TPM et pour définir un mot de passe dans le BIOS en utilisant l’outil cctk.exe:

cctk.exe --tpm=on --valsetuppwd=PasswordUtilitaires Lenovo

Lenovo utilise un script référencé dans leur document Lenovo BIOS Setup using Windows Management Instrumentation Deployment Guide

http://support.lenovo.com/us/en/documents/ht100612

cscript.exe SetConfig.vbs SecurityChip ActiveConfigurer la séquence de tâches pour activer Bitlocker

À lire: Le mot de passe TPM n’est pas défini lors du déploiement avec MDT

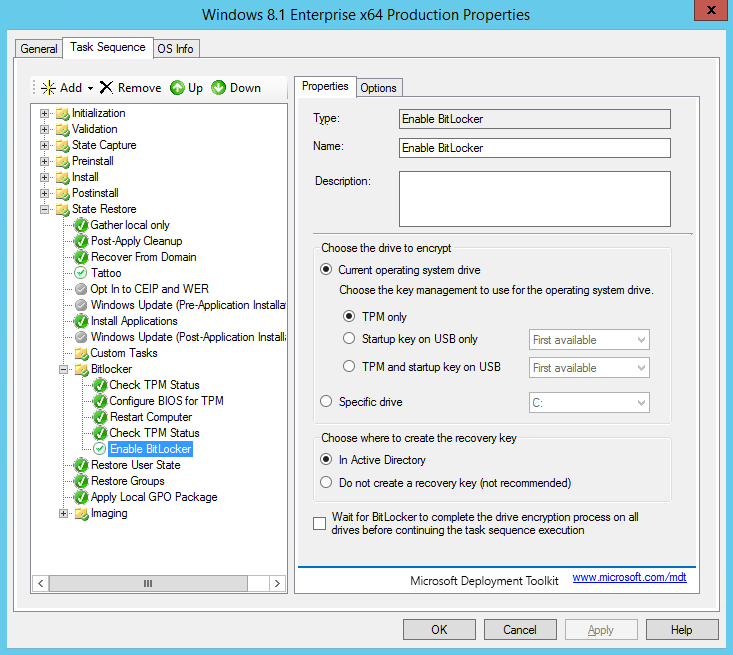

Lorsque vous configurez votre séquence de tâches pour exécuter un outil BitLocker, c’est utile d’ajouter une vérification pour détecter si le BIOS est configuré correctement avant d’activer le chiffrement. Dans cette séquence de tâches, nous utilisons un script ZTICheckforTPM.wsf (par Tim Mintner) pour vérifier l’état de la puce TPM.

[ecko_button color= »blue » size= »normal » url= »http://www.msnloop.com/wp-content/uploads/2015/07/ZTICheckforTPM.zip »]Télécharger le script ZTICheckforTPM.zip[/ecko_button]

- Check TPM Status. Exécute le script ZTICheckforTPM.wsf pour déterminer si le TPM est activé. En fonction du statut, les variables TPMEnabled et TPMActivated seront configurées à true ou false.

- Configure BIOS for TPM. Exécute l’utilitaire de HP, Dell, ou Lenovo) pour activer le TPM. Ajouter une condition pour que cette étape s’exécute uniquement si le TPM n’est pas activé. Utiliser la variable du script ZTICheckforTPM.wsf.

- Restart computer. Redémarre l’ordinateur

- Check TPM Status. Exécute le script ZTICheckforTPM.wsf une fois de plus.

- Enable BitLocker. Exécute l’action pour activer Bitlocker.

[eckosc_annotation title= »Séquence de tâches » text= »Aperçu des étapes dans la séquence de tâches pour activer Bitlocker »] [/eckosc_annotation]

[/eckosc_annotation]

Références:

https://technet.microsoft.com/en-us/library/dd875529%28v=ws.10%29.aspx

https://technet.microsoft.com/en-us/library/dn466534.aspx

http://go.microsoft.com/fwlink/?LinkId=167133